La digitalisation des activités personnelles et professionnelles a permis un progrès incontestable. Mais cela engendre des risques grandissants au quotidien en matière de sécurité, liés en autre à l’exploitation de nos données à caractère personnel, par les pirates informatiques.

Qui sont les pirates informatiques (dit hackers) ? :

Les 9 profils recensés de pirates informatiques (dit hackers) :

- Le Wannabe (ou Lamer) est généralement un enfant ou un adolescent qui utilise les techniques de piratage, par curiosité, sans vraiment en connaître les conséquences. Il existe sur Internet de nombreux hacker toolkits, que le hacker télécharge gratuitement pour faire ses petites expériences.

- Le Script Kiddie utilise les scripts shell Unix/Linux, généralement écrits par d’autres, car il ne dispose pas des compétences techniques pour les rédiger : c’est le cas de Mafia Boy, un adolescent de 14 ans, arrêté à Montréal, après l’exécution d’un DDoS (Distributed Denial of Service attack, ou attaque par déni de service distribué) qui a fortement perturbé les sites eBay, Amazon et Yahoo en 2000. Il a simplement téléchargé le script sur Internet et l’a exécuté, sans en connaître le fonctionnement.

- Le Cracker souhaite simplement se distinguer des groupes de hackers, à forte connotation négative (CCC, L0pht, THC, etc.). Le Cracker est le puriste du piratage. Il n’est pas attiré par le gain. Ce qui ne l’empêche pas de pénétrer illégalement des réseaux informatiques, pour en montrer les failles de sécurité.

- L’Ethical Hacker a d’excellentes compétences techniques qu’il met au profit de la communauté, par la découverte de failles de sécurité qu’il communique et aide à résoudre.

- Le Quiet Paranoid Skilled Hacker (QPS) dispose également d’excellentes compétences techniques. Il crée habituellement ses propres systèmes de piratage et se fait le plus discret possible en laissant le minimum de traces, voire aucune. Il n’est pas forcément appâté par le gain. Il ressemble en de nombreux points au Ethical Hacker.

- Le Cyber- Warrior, mercenaire se prend pour un héros dans son environnement, un groupe d’extrémistes aux convictions politiques ou religieuses. Ses compétences techniques vont de très faibles à excellentes. Il est rémunéré pour lancer un piratage sur des cibles spécifiques. Le Russian Business Network (RBN) en est un bon exemple.

- L’Industrial Spy Hacker pratique l’espionnage industriel. Il infiltre des entreprises (dont il peut être l’employé) et recherche des informations stockées dans des documents papier, des supports de stockage (clés USB, disques durs, etc.), les e- mails de ses collègues ou le réseau interne.

- Le Government Agent Hacker est recruté par les agences gouvernementales. Ses talents sont mis à contribution pour comprendre comment une attaque informatique s’est déroulée. Nous parlons alors de Forensics, dont le rôle consiste à récupérer des preuves d’un piratage informatique et d’en comprendre la technique. Ces preuves peuvent être présentées devant un juge en vue d’un procès. Les talents d’un tel hacker sont également exploités par les services secrets.

- Le Military Hacker : il est difficile d’obtenir des informations sur ce type de hacker. On est conscient que les agences militaires, de tous pays, emploient des espions informatiques.

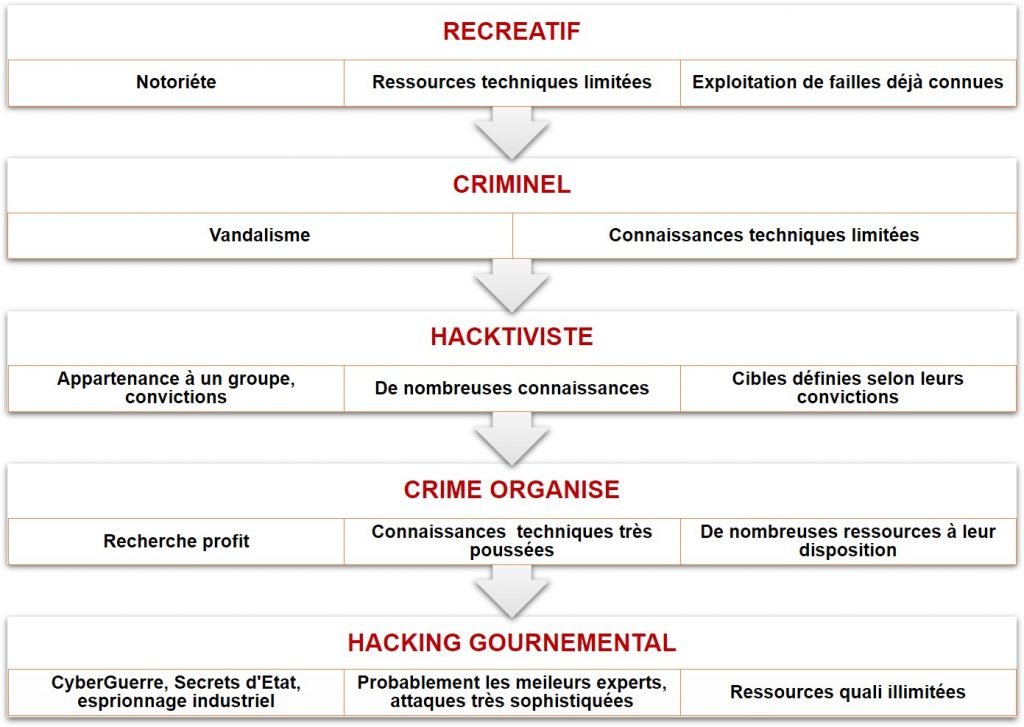

Les 5 catégories identifiées d’attaque des pirates informatiques :

Les catégories d’attaque ci-dessous varient selon les motivations des pirates informatiques (hackers) et leurs moyens et leurs ressources disponibles :

Le profil des pirates informatiques évolue. Les moyens à leur disposition et le degré de sophistication de leurs attaques se renforcent constamment. Le monde digital avance à grands pas, leur terrain de jeu change sans cesse.

En effet, le cloud computing ainsi que l’Internet des objets (de plus en plus d’objets sont connectés en temps réel à Internet) leur offrent des possibilités nouvelles, qu’ils ne manquent pas d’exploiter.

Source Ouvrage Cyber-Sécurité – un ouvrage unique pour les managers

Commentaires récents